Hiểu rõ hơn về mã độc tống tiền WannaCry (Muốn khóc).

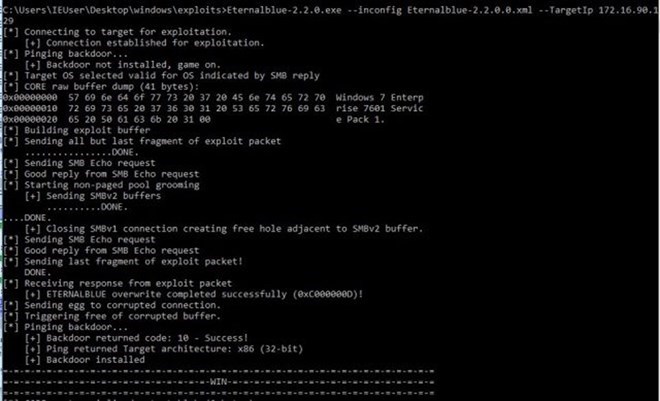

WannaCry được cho là sử dụng khai thác lỗ hổng EternalBlue, được Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) phát triển để tấn công máy tính chạy hệ điều hành Microsoft Windows.

Khai thác lỗ hổng EthernalBlue. (Nguồn: Whitehat)

Phương thức tấn công:

Wanna Crypt0r tấn công vào máy nạn nhận qua file đính kèm email hoặc link độc hại, như các dòng ransomware khác. Tuy nhiên, mã độc này được bổ sung khả năng lây nhiễm trên các máy tính ngang hàng.

Cụ thể, Wanna Crypt0r sẽ quét toàn bộ các máy tính trong cùng mạng để tìm kiếm thiết bị chứa lỗ hổng EternalBlue của dịch vụ SMB (trên hệ điều hành - Windows). Từ đó, mã độc có thể lây lan vào các máy có lỗ hổng mà không cần người dùng phải thao tác trực tiếp với file đính kèm hay link độc hại.

- Ransomware được tạo là file thực thi đuôi .exe thậm chí thông tin của nó còn được làm giả thành file hệ thống.

- Khi chạy wannacry sẽ sinh ra hàng loạt file lạ. Chỉ vài giây sau wallpaper đã bị thay đổi, dữ liệu bắt đầu bị mã hóa.

- Hệ thống đưa ra thông báo xin yêu cầu cho phép chạy một ứng dụng gì đó với tên Windows Command Processor ( không phải Command Prompt)

- Lập tức ứng dụng đòi tiền chuộc được kích hoạt.

- Bên cạnh các file gốc , WannaCry tự sinh những file phục hồi với đuôi .wncry dùng để phục hồi sau khi nạn nhân trả tiền chuộc.

- Thông tin đòi tiền chuộc được viết bằng rất nhiều ngôn ngữ trong đó có cả tiếng Việt.

- Người dùng sẽ có 3 ngày để trả tiền với mức 300USD bằng bitcoin, sau đó giá trị chuộc sẽ bị tăng lên. Và sau một tuần dữ liệu sẽ bị xóa sạch.

Máy tính đã bị lây nhiễm. Hệ thống đòi tiền chuộc được kích hoạt

Các biện pháp cần thực hiện.

Để chủ động trong việc phòng chống lây nhiễm mã độc vào hệ thống máy chủ và máy tính cá nhân cần thực hiện các biện pháp sau đây.

Đối với các máy tính cá nhân:

- Thực hiện cập nhật ngay các phiên bản hệ điều hành Windows đang sử dụng. Riêng đối với các máy tính sử dụng Windows XP, sử dụng bản cập nhật mới nhất dành riêng cho sự vụ này tại:

https://www.microsoft.com/en-us/download/details.aspx?id=55245

- Hoặc tìm kiếm theo từ khóa bản cập nhật KB4012598 trên trang chủ của Microsoft.

- Cập nhật ngay các chương trình Antivius đang sử dụng. Đối với các máy tính không có phần mềm Antivirus cần tiến hành cài đặt và sử dụng ngay một phần mềm Antivirus có bản quyền (Kaspersky, BKAV…)

- Cẩn trọng khi nhận được email có đính kèm và các đường link lạ được gửi trong email, trên các mạng xã hội, công cụ chat…

- Cần thận trọng khi mở các file đính kèm ngay cả khi nhận được từ những địa chỉ quen thuộc. Sử dụng các công cụ kiểm tra phần mềm độc hại trực tuyến hoặc có bản quyền trên máy tính với các file này trước khi mở ra.

- Không mở các đường dẫn có đuôi .hta hoặc đường dẫn có cấu trúc không rõ ràng, các đường dẫn rút gọn link.

- Không tắt tường lửa, hay các dịch vụ bảo mật hiện có trong hệ điều hành.

- Máy tính nào có dấu hiệu bị nhiễm, cần cách ly ngay khỏi mạng nội bộ.

- Thực hiện biện pháp lưu trữ (backup) dữ liệu quan trọng ngay.

Đối với cơ quan đơn vị:

- Kiểm tra các máy chủ và tạm thời khóa (block) các dịch vụ đang sử dụng các cổng 445/137/138/139.

- Tiến hành các biện pháp cập nhật sớm, phù hợp theo từng đặc thù cho các máy chủ windows.

- Có biện pháp cập nhật các máy trạm đang sử dụng hệ điều hành Windows.

- Cập nhật cơ sở dữ liệu cho các máy chủ Antivirus Endpoint đang sử dụng. Đối với hệ thống chưa sử dụng các công cụ này thì cần triển khai sử dụng các phần mềm Endpoint có bản quyền và cập nhật mới nhất ngay cho các máy trạm.

- Tận dụng các giải pháp đảm bảo an toàn thông tin đang có sẵn trong tổ chức như Firewall, IDS/IPS, SIEM… để theo dõi, giám sát và bảo vệ hệ thống trong thời điểm nhạy cảm này. Cập nhật các bản cập nhật từ các hãng bảo mật đối với các giải pháp đang có sẵn. Thực hiện ngăn chặn, theo dõi domains đang được mã độc WannaCry sử dụng, để xác định được các máy tính bị nhiễm trong mạng để có biện pháp xử lý kịp thời:

- Cân nhắc việc ngăn chặn (block) việc sử dung Tor trong mạng nếu doanh nghiệp, tổ chức.

- Thực hiện biện pháp lưu trữ (backup) dữ liệu quan trọng ngay.

- Cảnh báo tới người dùng trong tổ chức và thực hiện các biện pháp như nêu trên đối với người dùng.

- Liên hệ ngay với các cơ quan chức năng cũng như các tổ chức, doanh nghiệp trong lĩnh vực an toàn thông tin để được hỗ trợ khi cần thiết.

Nguồn tin: stnmt.bacninh.gov.vn

Ý kiến bạn đọc

Những tin mới hơn

-

Hướng dẫn sử dụng 13 hàm Excel cơ bản và thường dùng nhất

Hướng dẫn sử dụng 13 hàm Excel cơ bản và thường dùng nhất

-

Tổng hợp các phím tắt hữu ích trên Windows 7 nên dùng

Tổng hợp các phím tắt hữu ích trên Windows 7 nên dùng

-

Giải pháp ứng dụng phần mềm Zoom Meeting trong chỉ đạo, điều hành nhằm đảm bảo tốt công tác phòng, chống dịch bệnh Covid-19

Giải pháp ứng dụng phần mềm Zoom Meeting trong chỉ đạo, điều hành nhằm đảm bảo tốt công tác phòng, chống dịch bệnh Covid-19

-

Ngành Tài nguyên và Môi trường Bắc Ninh trước cuộc Cách mạng công nghiệp 4.0

Ngành Tài nguyên và Môi trường Bắc Ninh trước cuộc Cách mạng công nghiệp 4.0

-

Hướng dẫn vẽ bản đồ sử dụng một số tính năng mới của Vietmap

Hướng dẫn vẽ bản đồ sử dụng một số tính năng mới của Vietmap

-

Hội nghị triển khai nhiệm vụ năm 2019 của Trung tâm Kỹ thuật – Công nghệ thông tin Tài nguyên và Môi trường Bắc Ninh

Hội nghị triển khai nhiệm vụ năm 2019 của Trung tâm Kỹ thuật – Công nghệ thông tin Tài nguyên và Môi trường Bắc Ninh

- Ban hành Bộ đơn giá sản phẩm, dịch vụ sự nghiệp công lĩnh vực đo đạc và bản đồ

-

Chương trình công tác năm 2019 của Trung tâm Kỹ thuật - Công nghệ thông tin tài nguyên và môi trường

Chương trình công tác năm 2019 của Trung tâm Kỹ thuật - Công nghệ thông tin tài nguyên và môi trường

-

Đảng ủy Sở Tài nguyên và Môi trường tổ chức lễ trao tặng huy hiệu Đảng

Đảng ủy Sở Tài nguyên và Môi trường tổ chức lễ trao tặng huy hiệu Đảng

-

Lỗ hổng bảo mật trên WinRAR

Lỗ hổng bảo mật trên WinRAR

- Đang truy cập58

- Hôm nay9,477

- Tháng hiện tại70,518

- Tổng lượt truy cập11,758,076